相关阅读

- 什么是加密狗,怎样解密...

- 芯片解密所用设备有哪些...

- 芯片防破解技术有哪些,...

- 道高一尺魔高一丈,看芯...

- DSP芯片系统介绍

- 常用稳压电源芯片

- PLD芯片原理和解密方法...

- ARM芯片解密采用ARM内核...

- 磨芯片和未知芯片型号鉴...

- 应对芯片解密的建议和发...

- 三菱可解密芯片列表,M...

- 旺宏可解密芯片列表,M...

- 三星可解密芯片列表,S...

- 飞利浦可解密芯片列表,...

- 莱迪思可解密芯片列表,...

- 英特尔可解密芯片列表,...

- 海力士可解密芯片列表,...

- 合泰可解密芯片列表,H...

- 日立可解密芯片列表,H...

- 远翔可解密芯片列表,F...

- 超捷可解密芯片列表,S...

- 富士通可解密芯片列表,...

- 英飞凌可解密芯片列表,...

- 飞思卡尔可解密芯片列表...

- ATMEL可解密芯片列表,...

- 微芯(Microchip)PIC系...

- 意法电子微控制器MCU芯...

- 意法STM32系列芯片解密...

- PLD单片机芯片解密类型

- 触摸屏驱动控制IC芯片解...

解密技术

道高一尺魔高一丈,看芯片解密与防解密技术的攻防历史

发布时间:2016-12-04 19:11:55

道高一尺魔高一丈,看芯片解密与防解密技术的攻防历史

硅芯片安全措施的演变

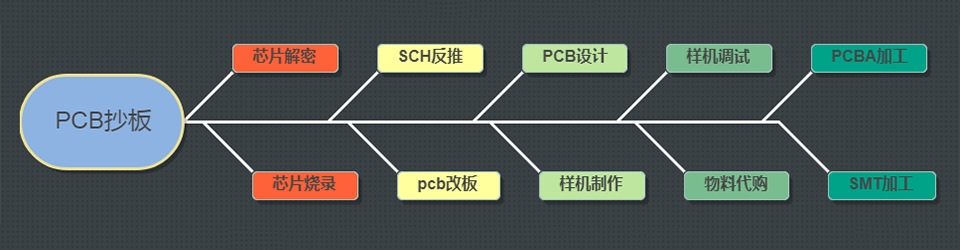

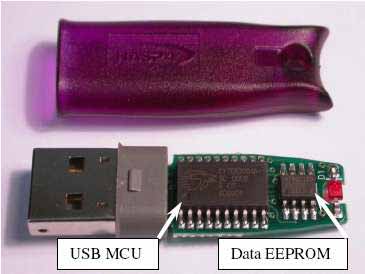

工业控制器的硬件安全措施与嵌入式系统同时开始发展。三十年前的系统是由分离的部件如CPU, ROM, RAM,工//0缓冲器,串口和其他通信与控制接口组成的。

通用的嵌入式控制器。PCB上的每个部件很容易辨别且极易被复制。

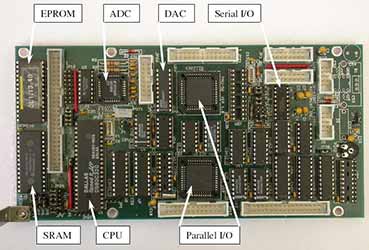

在早期,除法律和经济外,几乎没有保护措施来防止复制这些设备。例如:ROM是用低成本的掩模技术制造的,可用EPROM轻易复制,但后者通常要贵3-10倍或更多。或定制掩模ROM,那就需要很长的时间和很大的投资。另一种是在游戏机中广泛使用的简易ASIC。

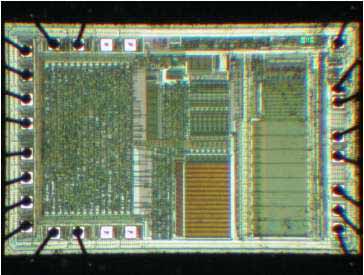

游戏机中的专用集成电路( ASIC)

这些ASIC主要用于工//0部分来取代数十个逻辑器件,在降低成本的同时防止竞争者的复制,使之不得不应用更大且更贵的解决方案。实际上ASIC不会更安全,用示波器来简单分析信号或穷举所有可能的引脚组合就可以在数小时内得知它的具体功能。

从七十年代后期开始,微控制器提供一种非常好的取代基于CPU的控制板的方法。它们不仅有内部存储器和通用工//0接口,还有一些保护措施以防止未经授权访问内部存储器的内容。

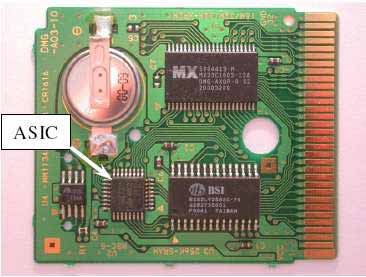

不幸的是,早期的MCU没有提供非易失存储能力,重要的数据不得不存在MCU外部的分离芯片上,因此很容易被读出数据。最近销售的一些廉价USB狗也用此法来进行软件保护。

Aladdin HASP4 USB狗

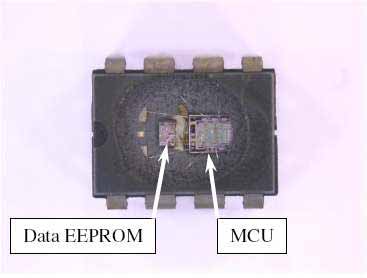

安全领域的下一步进展就是把EEPROM芯片放在与MCU同一封装的内部。

据存储器和微芯Microchip的PIC12CE518微控制器打开封装后的照片,可见非易失数MCU是分开封在同一封装内部的。

近来的堆叠芯片,如手机中用的Flash+SRAM的combo存储器,结构与之类似,不同的是在垂直方向叠加。破解方法亦类似。

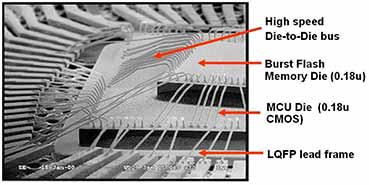

意法ST某型32位MCU打开封装后的SEM图片

破解这些芯片是不容易的。一种专业的方法是打开样品的封装,用微探针来获得数据。或将芯片重新焊在一个分开的封装内。这两种设备都不是低级破解者所能拥有的。这些破解者会尝试用自制的微探针(旧芯片的焊线区域是相当大的)或利用软件上的缺陷来读出数据。

一些MCU始终没有任何特殊的硬件安全保护。创门仅仅是基于不公开编程算法来保护。这可能有伪装回读功能,或用校验功能来代替。一般这些MCU不会提供非常好的保护能力。实际上,在一些智能卡中,适当使用校验功能能够起到很强的保护作用。

下一步增强安全保护的措施就是增加一个硬件安全熔丝(安全熔丝就是寄存器)来禁止访问数据。这很容易做到,不需要完全重新设计MCU架构,仅利用熔丝来控制编程接口的回读功能。

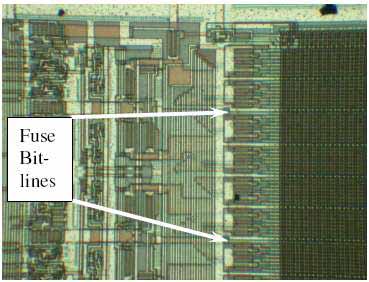

缺点是熔丝位很容易被定位并进行入侵攻击。例如:熔丝的状态可以通过直接把熔丝位的输出连到电源或地线上来进行修改。有些例子中仅仅用激光或聚焦离子束来切断熔丝的感应电路就可以了。用非侵入式攻击也一样可以成功。因为一个分离的熔丝版图异于正常的存储阵列。可以用组合外部信号来使熔丝位处与不能被正确读出的状态,那样就可以访问存在内部芯片上的信息了。用半侵入式攻击可以使破解者快速取得成功但需要打开芯片的封装来接近晶粒。一个众所周知的方法就是用紫外线来擦掉安全熔丝。

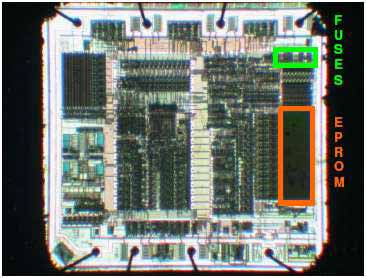

再下一步就是将安全熔丝做成存储器阵列的一部分,如果已设好熔丝,可禁止外部读写数据。一般的熔丝与主存储器离得很近,或干脆与主存储器共享一些控制线。因为晶圆厂使用与主存储器相同的工艺来制造,熔丝很难被定位和复位。非侵入式攻击仍然可用,但需要时间去寻找。同样,半侵入式攻击也可用。当然破解者需要更多的时间去寻找安全熔丝或控制电路负责安全监视的部分,但这些可以自动完成的。进行侵入式攻击将是很困难的,需要手工操作,那将花费更多的成本来破解。

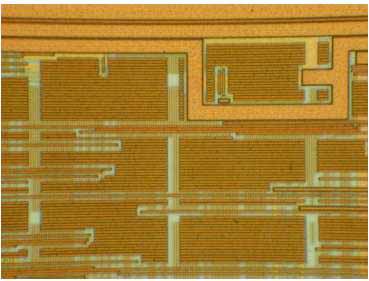

飞思卡尔Freescale的MC68HC705C9A微控制器在200倍显微镜下可见安全熔丝是存储器读写控制逻辑的一部分。

更进一步的是用主存储器的一部分来控制外部对数据的访问。这可以用上电时锁定特定区域地址的信息,将它作为安全熔丝。或用密码来控制对存储器的访问。例如德仪的MSP430F112,只有输入正确的32字节密码后才能进行回读操作。如果没输入密码,只有擦掉芯片后才能操作。尽管这个保护方法看上去比先前的更有效,它有一些缺点可以用低成本的非侵入式攻击如时序分析和功耗分析来破解。如果安全熔丝的状态是上电或复位后的存储器的一部分,这就给破解者用电源噪声来破解的机会,强制电路进入存储器中的错误状态。

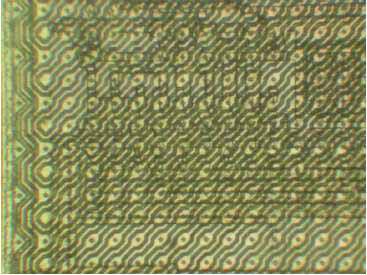

PIC16F648A伪顶层金属层图案使得对芯片进行微探测攻击更困难,200X

别的一些使入侵攻击开销更多的措施包括使用顶层金属网格。所有的网格都用来监控短路和开路,一旦触发,会导致存储器复位或清零。普通的MCU不会使用这种保护方法,因为设计较难,且在异常运行条件下也会触发,如:高强度电磁场噪声,低温或高温,异常的时钟信号或供电不良。故有些普通的MCU使用更廉价的伪顶层金属网格,但这也有非常高效的光学分析进行微探测攻击的方法。在智能卡中,电源和地之间铺了一些这样的网格线。在这些方法中发现一些设计缺陷使得可以进行微探测攻击。同样,这些网格不能保护非侵入式攻击。因为导线之间有电容,并且光线可以通过导线抵达电路的有效区域,半侵入式攻击仍然可能。

可编程的智能卡制造商走得更远,干脆砍掉标准的编程接口。取而代之的是启动模块,可以在代码载入后擦掉或屏蔽掉自己。这些卡只能在初始化时被编程一次,之后只能响应使用者的嵌入软件所支持的读写存在卡里的数据或程序。

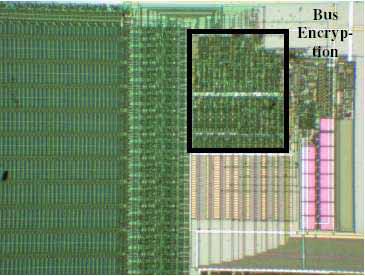

意法ST的ST16系列智能卡芯片表面金属层的敏感网格。

近期的一些智能卡使用存储器总线编码(Busencryption)技术来防止微探测攻击。即使破解者获得数据总线的数据也不可能知道密码或别的敏感信息。这种保护措施直指侵入式和半侵入式攻击。但非侵入式攻击仍然可以像正常的CPU一样访问控制非编码信息。事实上,几年前就发现廉价地破解编码信息的方法。

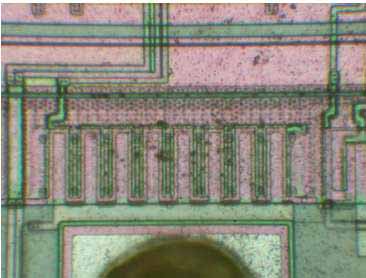

100倍显微镜下的英飞凌工Infineon SLE66系列的智能卡芯片上的硬件总线编码模块,保护存储器免受微探测攻击。

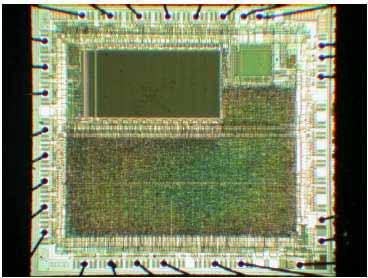

另外一些需要提及的改进是将标准的模块结构如解码器,寄存器文件,ALU和工I/0电路用类似ASIC逻辑来设计。这些设计称为混合逻辑(Gluelogic),广泛用于智能卡。混合逻辑使得实际上不可能通过手工寻找信号或节点来获得卡的信息进行物理攻击。这种技术广泛用于盗版,并可提升常见CPU内核的性能和安全性。例如Ubicom的SX28微控制器的引脚和程序都兼容于微芯的P工C16C57,但它使用了混合逻辑设计,闪存,大容量RAM使它的性能获得大幅提升。在PIC微控制器中,破解者很容易跟踪内存到CPU的数据总线,但在SX微控制器中,几乎不可能知道总线的物理位置,反向工程和微探测攻击将是非常困难且耗费时间。

Ubicom的SX28微控制器引入混合逻辑设计,提升了性能和安全性。更常用的是芯片由不同模块组成,但每个模块使用混合逻辑设计。如赛普拉斯的CY7C63001A微控制器。在这种情况下,破解者更容易跟踪模块之间的总线和控制线,并对芯片进行侵入式和半侵入式攻击。混合逻辑设计不能防止非侵入式攻击,但需要更快更昂贵的设备。半侵入式攻击面临伪设计模块的问题。当然破解者可以自动操作来进行穷举搜索并尝试攻击所有可能区域。结果很可能是花了很长时间并没有取得成功。另一方面,破解者可以直接攻击存储器器或它的控制电路。

赛普拉斯Cypress的CY7C63001A微控制器使用部分混合逻辑设计,但内部总线很容易被访问。

技术的进步增加了入侵攻击的成本。十年前很容易使用激光切割器和简单的探针台就可以读写芯片表面的任何点,但对于现代的深亚微米半导体芯片就需要用到不一般的且昂贵的技术,这难倒了很多潜在的破解者。PIC16F877很容易在显微镜下观察并进行反向工程,藏在顶层金属下的第二层金属和多晶硅层仍然可见。但在PIC16F887A微控制器中使用了平坦化工艺,使得不会显示更深的层。唯一的方法是用物理或化学的方法除去顶层金属。

500倍显微镜下,通过PIC16F877的顶层看到第二层金属和多晶硅层

500倍显微镜下,看不到PIC16F877A的顶层金属下有什么特别的

另外一个需要注意的是大量二手的半导体制造和测试设备出现在市场上,虽不能用于攻击高端产品,但用于破解旧技术制造的芯片已经够了。

相关芯片解密信息

转载请注明来源:www.pcbhf.com